У світі цифрових технологій, де кіберзагрози стають дедалі складнішими і витонченішими, забезпечення безпеки вашого WordPress сайту є критично важливим. Незалежно від того, чи керуєте ви особистим блогом, електронним магазином або корпоративним веб-ресурсом, захист від зловмисників, хакерів і шкідливих програм має бути пріоритетом номер один.

Статистика невтішна: за даними WordPress Stats, майже 70% усіх веб-сайтів, створених на цій платформі, зазнають атак з боку кіберзлочинців. Наслідки цих атак можуть бути катастрофічними – від крадіжки конфіденційних даних до повного видалення вмісту сайту. Крім фінансових збитків, це може завдати непоправної шкоди репутації вашого бренду і підірвати довіру клієнтів.

Однак не варто впадати у відчай, адже існують ефективні способи захистити свій WordPress сайт від потенційних загроз. Ми розглянемо найкращі практики та покрокові інструкції щодо підвищення рівня безпеки вашого веб-ресурсу в 2024 році.

Ви дізнаєтеся про останні тенденції в галузі кібербезпеки, методи захисту від найпоширеніших видів атак, таких як брутфорс, ін’єкції, дефейс і багато іншого. Ми також розглянемо важливість вибору надійного хостингу, налаштування брандмауерів, встановлення оновлень і регулярного резервного копіювання.

Зміст:

Безпека WordPress крок за кроком (без кодування)

- Встановіть рішення для резервного копіювання WordPress

- Встановіть надійний плагін безпеки WordPress

- Увімкніть брандмауер веб-додатків (WAF)

- Створіть SSL/HTTPS сертифікат для сайту WordPress

Безпека WordPress крок за кроком (ручне налаштування)

- Змініть ім’я користувача адміністратора за замовчуванням

- Вимкнути редагування файлів WordPress

- Вимкнення виконання PHP-файлів у директоріях WordPress

- Обмеження спроб входу в адмін WordPress

- Додати двофакторну аутентифікацію (2FA)

- Зміна префікса бази даних WordPress

- Захист паролем сторінки адміністратора і входу в WordPress

- Вимкнути індексацію та перегляд каталогів

- Вимкнення XML-RPC у WordPress

- Автоматичний вихід із системи неактивних користувачів у WordPress

Рекомендації та поради (кожен повинен прочитати)

Встановіть рішення для резервного копіювання WordPress

Регулярне створення резервних копій вашого WordPress сайту є критично важливим для забезпечення безпеки та цілісності даних. У разі кібератаки, збою системи або випадкового видалення вмісту, ви зможете швидко відновити свій веб-ресурс із резервної копії, мінімізуючи втрати даних і простої.

Існують як платні, так і безкоштовні рішення для резервного копіювання WordPress, кожне з яких має свої переваги та недоліки. Деякі популярні варіанти включають:

- UpdraftPlus – потужний безкоштовний плагін із можливістю створювати резервні копії веб-сайту, баз даних, плагінів і тем. Він дає змогу зберігати копії на хмарних сервісах, таких як Dropbox, Google Drive або Amazon S3.

- BackupBuddy – преміум-рішення від iBackup, яке пропонує надійне резервне копіювання, відновлення даних і міграцію сайтів. Підтримує численні опції зберігання та автоматизацію процесу.

- BlogVault – хмарний сервіс резервного копіювання, орієнтований на забезпечення безпеки WordPress. Він автоматично створює щоденні резервні копії та забезпечує шифрування даних.

Під час вибору рішення для резервного копіювання враховуйте такі фактори, як частота створення копій, місце зберігання (локальне або хмарне), автоматизація процесу та зручність відновлення даних.

Зверніть увагу на відгуки користувачів і технічну підтримку від розробника.

Встановіть надійний плагін безпеки WordPress

Одним із найефективніших способів підвищити рівень безпеки вашого WordPress сайту є використання спеціалізованого плагіна безпеки. Ці потужні інструменти пропонують різноманітні функції захисту, як-от сканування на наявність вразливостей, захист від брутфорс-атак, блокування небажаних IP-адрес і багато іншого.

Ось кілька провідних плагінів безпеки WordPress, які варто розглянути:

- Wordfence Security – один із найпопулярніших плагінів безпеки з вбудованим брандмауером, двоетапною автентифікацією та регулярним скануванням на наявність вразливостей і шкідливого коду.

- Sucuri Security – комплексне рішення, що поєднує веб-додаток брандмауер (WAF), сканер вразливостей, захист від DDoS-атак і моніторинг шкідливого коду.

- All In One WP Security & Firewall – безкоштовний плагін із широким спектром функцій, включно з брандмауером, антиспам-захистом, моніторингом файлів і блокуванням небажаних користувачів.

- iThemes Security (раніше відомий як Better WP Security) – потужний набір інструментів безпеки з можливістю налаштування, двоетапною аутентифікацією і захистом від зловмисних атак.

Під час вибору плагіна безпеки зверніть увагу на його функціональність, зручність використання, сумісність із вашим WordPress сайтом і регулярність оновлень від розробника.

Увімкніть брандмауер веб-додатків (WAF)

Брандмауер веб-додатків (Web Application Firewall, WAF) є потужним інструментом для захисту вашого WordPress-сайту від різних видів атак, як-от впровадження шкідливого коду, міжсайтовий скриптинг (XSS), SQL-ін’єкції та багатьох інших. WAF діє як захисний бар’єр між вашим сайтом і шкідливим трафіком, фільтруючи потенційно небезпечні запити.

Існують як окремі плагіни WAF для WordPress, так і комплексні рішення безпеки, що включають WAF як одну з функцій. Ось кілька популярних варіантів:

- NinjaFirewall (WP Edition) – плагін, що забезпечує всеосяжний захист WordPress за допомогою вбудованого WAF, сканера шкідливого ПЗ та інших інструментів безпеки.

- CloudFlare – популярна CDN-мережа, що пропонує опцію безкоштовного брандмауера веб-додатків для фільтрації небажаного трафіку (я рекомендую).

Під час вибору рішення WAF зверніть увагу на його продуктивність, сумісність із WordPress, простоту налаштування і технічну підтримку. Також важливо враховувати можливість автоматичного оновлення правил фільтрації для захисту від новітніх загроз.

Створіть SSL/HTTPS сертифікат для сайту WordPress

Переміщення вашого WordPress сайту на захищений протокол HTTPS вимагає наявності дійсного SSL/TLS сертифіката. Цей цифровий сертифікат забезпечує шифрування даних, що передаються між браузером користувача і вашим веб-сервером, захищаючи конфіденційну інформацію від перехоплення зловмисниками.

Існує кілька варіантів отримання SSL/TLS сертифіката для вашого WordPress сайту:

- 1. Придбання комерційного SSL сертифіката: Компанії, такі як hostkoss, пропонують платні SSL сертифікати з різними рівнями валідації та періодами дії. Ці сертифікати повністю довірені більшістю браузерів і операційних систем.

- 2. Використання безкоштовного SSL сертифіката від Let’s Encrypt: Let’s Encrypt – це некомерційна організація, яка забезпечує безкоштовні SSL/TLS сертифікати з автоматичним оновленням. Їхні сертифікати мають термін дії всього 90 днів, але підтримуються всіма сучасними браузерами.

- 3. SSL/TLS сертифікат від хостинг-провайдера: Багато хостинг-компаній пропонують SSL сертифікати як частину своїх послуг хостингу. Вони можуть бути як комерційними, так і співпрацювати з Let’s Encrypt для забезпечення безкоштовних сертифікатів. Як встановити Let’s Encrypt SSL у cPanel

Після отримання SSL сертифіката необхідно правильно налаштувати його для вашого WordPress сайту. Залежно від хостингу і типу сертифіката ви можете виконати це вручну через панель керування.

Під час налаштування SSL/HTTPS сертифіката важливо переконатися, що всі сторінки, зображення, скрипти та інші ресурси на вашому сайті правильно завантажуються через захищене з’єднання. Також слід оновити посилання на сторонні ресурси і перевірити роботу кешування, плагінів та інших функцій WordPress після переходу на HTTPS. Як використовувати перенаправлення HTTPS у cPanel

Змініть ім’я користувача адміністратора за замовчуванням

Змінити ім’я користувача адміністратора за замовчуванням у WordPress – це простий процес, який значно підвищить безпеку вашого сайту.

Ось покрокова інструкція, як це зробити:

- 1. Увійдіть в адмінпанель WordPress, використовуючи обліковий запис адміністратора за замовчуванням (admin).

- 2. Перейдіть у розділ “Користувачі” (“Users“) у бічному меню і виберіть підпункт “Усі користувачі” (“All Users”).

- 3. Знайдіть користувача з ім’ям “admin” у списку та клікніть на його обліковому записі, щоб відкрити його профіль.

- 4. На сторінці редагування профілю користувача змініть поле “Ім’я користувача” (“Username“) на нове, унікальне і складне для відгадування ім’я.

- 5. Після внесення змін не забудьте натиснути кнопку “Оновити профіль користувача” (“Update User”), щоб зберегти нове ім’я.

Я рекомендую використовувати для імені користувача адміністратора довгу комбінацію літер верхнього і нижнього регістрів, цифр і спеціальних символів. Це зробить його максимально стійким до підбору і захистить ваш сайт від зловмисників.

Також важливо пам’ятати, що потрібно змінити паролі для інших облікових записів, пов’язаних зі старим ім’ям адміністратора. Це включає облікові записи електронної пошти, хостингу та будь-яких інших сервісів, які використовували старе ім’я.

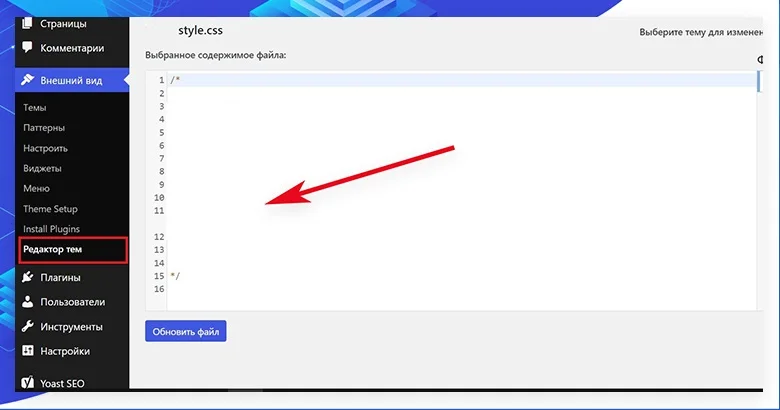

Вимкнути редагування файлів WordPress

Ця функція дає змогу редагувати вихідний код файлів тем і плагінів безпосередньо через адмінпанель, що може становити потенційний ризик.

За замовчуванням, можливість редагування файлів увімкнено в WordPress, однак я рекомендую вимкнути її з міркувань безпеки. Ненавмисне внесення змін до коду може призвести до виникнення вразливостей або навіть повного виходу сайту з ладу. Крім того, якщо ваш обліковий запис зламають, зловмисники отримають можливість змінювати файли на свій розсуд.

Вимкнення редагування файлів у WordPress – це простий процес, який займе всього кілька хвилин:

1. Увійдіть в адмінпанель WordPress як адміністратор.

2. Перейдіть у розділ “Налаштування” (“Settings”) і виберіть підпункт “Редагування” (“Editing”).

3. Зніміть прапорець з опції “Дозволити файлове редагування” (“Allow file editing”).

4. Натисніть кнопку “Зберегти зміни” (“Save Changes”).

Ви також можете додати код у ваш файл wp-config.php

// Disallow file edit

define( 'DISALLOW_FILE_EDIT', true );Після виконання цих кроків ви більше не зможете редагувати код файлів через адмінпанель WordPress. Це значно зменшить ризик випадкових або зловмисних змін, які можуть порушити роботу вашого сайту.

Проте, якщо вам час від часу потрібно буде вносити зміни до файлів тем або плагінів, ви завжди зможете зробити це через FTP-клієнт або файловий менеджер хостингу. Це більш безпечний спосіб, який надає повний контроль над процесом редагування.

Вимкнення виконання PHP-файлів у директоріях WordPress

Одним з ефективних методів посилення захисту є відключення виконання PHP-файлів у певних директоріях вашого WordPress-сайту.

Ця технологія дає змогу обмежити можливість виконання шкідливого PHP-коду в певних директоріях. Зловмисники можуть намагатися завантажити скрипти на ваш сервер з метою отримання несанкціонованого доступу та контролю над веб-ресурсом. Однак якщо виконання PHP вимкнено для конкретних папок, такі спроби будуть невдалими.

Я рекомендую вимкнути виконання PHP у директоріях wp-content/uploads і wp-includes.

Процес відключення виконання PHP досить простий і полягає в додаванні спеціального коду до файлу .htaccess, розташованого в кореневій директорії вашого WordPress-сайту. Дізнатися більше: Що таке файл .htaccess: основні функції

Ось рядки, які потрібно додати:

<Files *.php>

deny from all

</Files>

Цей код вказує серверу не виконувати жодних PHP-файлів у зазначеній директорії та її підтеках. Після внесення змін до .htaccess, навіть у разі успішного завантаження зловмисниками шкідливих PHP-скриптів, вони не зможуть їх виконати.

Обмеження спроб входу в адмін WordPress

Обмежити кількість спроб входу на ваш WordPress-сайт – надзвичайно важливий крок для підвищення рівня безпеки та захисту від зловмисних атак.

Один із найпростіших методів – скористатися спеціалізованими плагінами безпеки, такими як Wordfence Security або Login LockDown. Після встановлення та активації плагіна ви зможете налаштувати максимальну кількість невдалих спроб входу, дозволених з однієї IP-адреси. Після перевищення цього ліміту цю IP-адресу буде тимчасово заблоковано.

Крім того, ці плагіни часто пропонують додаткові функції безпеки, такі як двофакторна аутентифікація або захист від DDoS-атак.

Наступний метод – вносити зміни безпосередньо у файл .htaccess вашого WordPress. Додавши певні рядки коду, ви зможете обмежити кількість спроб входу і налаштувати терміни блокування. Наприклад, такий код дозволить лише 5 невдалих спроб протягом 60 хвилин з однієї IP-адреси:

order allow,deny

allow from all

deny from unix

# Білий список localhost:

allow from 127.0.0.1

# Невдалі спроби входу в систему:

<Files wp-login.php>

order allow,deny

allow from all

# Дозвольте не більше 5 спроб входу в систему з однієї й тієї самої IP-адреси кожні 60 хвилин:

<limit-logins>

disable-env=off

# Видаліть IP-адресу, коли доступ дозволено або заборонено:

enable-env=allow-logins-env

env=allow-logins-env

maxretries=5

findrate=60

</limit-logins>

</Files>

Після внесення цього коду в .htaccess потрібно перезавантажити веб-сервер для застосування змін.

Також деякі хостинг-провайдери пропонують функцію захисту від атак грубої сили на рівні сервера, що дає змогу блокувати спроби входу з підозрілих IP-адрес до того, як вони дістануться до вашого веб-сайту. Зверніться до вашого постачальника хостингу, щоб дізнатися про наявність такої можливості.

Додати двофакторну аутентифікацію (2FA)

Двофакторна автентифікація вимагає від користувачів пройти два різні етапи під час входу в систему – ввести логін і пароль, а також надати додатковий одноразовий код або токен безпеки. Ця додаткова перевірка робить процес входу значно безпечнішим, навіть якщо хтось дізнається ваші початкові облікові дані.

Одним із найпопулярніших рішень для впровадження 2FA в WordPress є плагін WP 2FA – Two-factor authentication for WordPress. Після його встановлення та активації ви зможете підключити двофакторну автентифікацію для будь-яких облікових записів на вашому сайті, зокрема й адміністратора.

Процес налаштування:

Тепер після кожного входу на сайт WordPress, крім введення облікових даних, від вас вимагатиметься надати шестизначний цифровий код для підтвердження дійсності сесії. Код буде змінюватися кожні 30-90 секунд.

Варто пам’ятати, що після підключення 2FA потрібно зберегти резервні коди для екстреного входу на випадок втрати смартфона з застосунком аутентифікатора.

Існують й інші плагіни, що дають змогу налаштувати двофакторну автентифікацію в WordPress, зокрема Duo Security тощо. Вони можуть пропонувати додаткові методи підтвердження, наприклад, SMS або виклики на телефон.

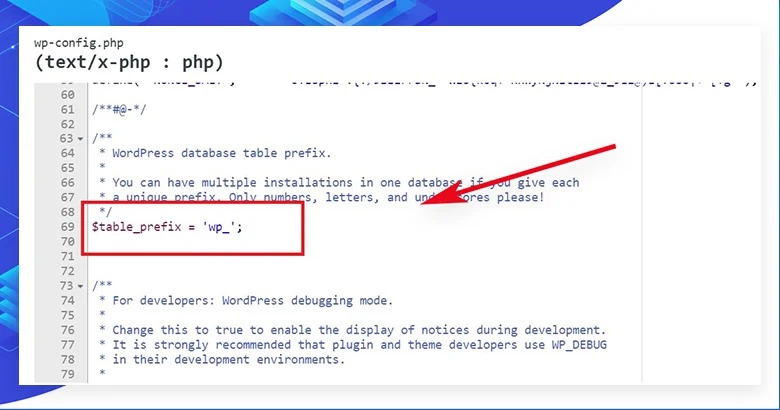

Зміна префікса бази даних WordPress

За замовчуванням WordPress використовує стандартний префікс “wp_” для всіх таблиць у базі даних. Зловмисники добре знайомі з цим префіксом, що робить атаки на базу даних більш передбачуваними. Змінивши префікс на унікальну комбінацію символів, ви значно ускладните завдання потенційним хакерам.

Зверніть увагу: зміна префікса бази даних може призвести до неполадок на вашому сайті, якщо цей процес буде здійснено некоректно.

Процес зміни префікса бази даних у WordPress досить простий, але вимагає обережності, оскільки неправильні дії можуть призвести до втрати даних.

Ось покрокова інструкція:

- 1. Зробіть повну резервну копію вашої бази даних і всіх файлів WordPress. Це дасть змогу відновити сайт у разі виникнення проблем.

- 2. Відредагуйте файл wp-config.php, знайшовши рядок, що починається з $table_prefix = ‘wp_’;. Замініть “wp_” на унікальне поєднання букв, цифр і символів підкреслення на ваш розсуд. Наприклад: $table_prefix = ‘my8ql_’;

- 3. За допомогою інструментів адміністрування баз даних (наприклад, PhpMyAdmin) виконайте SQL-запит, щоб змінити префікси всіх наявних таблиць WordPress відповідно до нового значення.

- 4. Оновіть файли .htaccess і всі інші файли, які можуть містити посилання на старий префікс бази даних.

Ось зразок SQL-запиту для зміни префікса на “my8ql_”:

RENAME TABLE `wp_users` TO `my8ql_users`;

RENAME TABLE `wp_usermeta` TO `my8ql_usermeta`;

... повторіть для всіх таблиць у вашій базі даних WordPressПісля завершення цих кроків ваша база даних WordPress використовуватиме новий, унікальний префікс. Це значно ускладнить роботу зловмисників при спробах злому або ін’єкцій у базу даних.

Зауважте, що зміна префікса бази даних – незворотна операція. Якщо ви плануєте в майбутньому встановити оновлення або нові плагіни WordPress, вони можуть не працювати належним чином через незвичайний префікс таблиць.

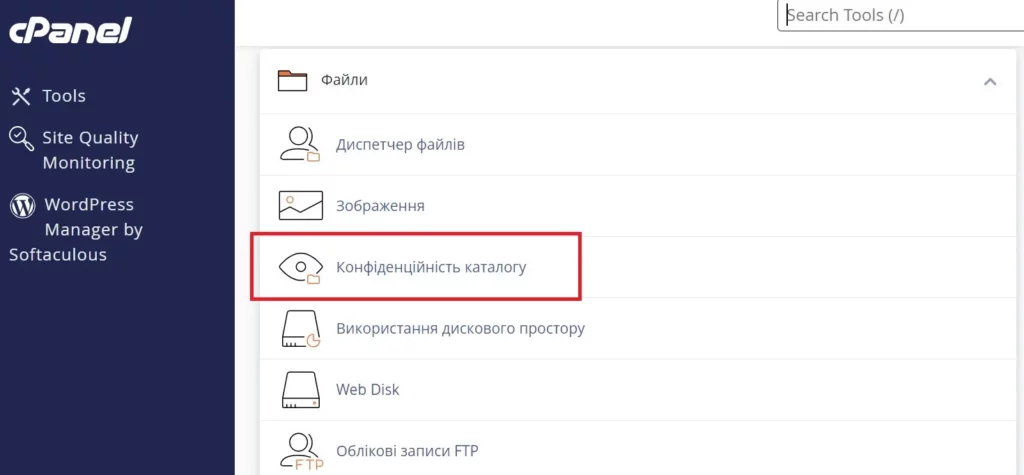

Захист паролем сторінки адміністратора та входу в WordPress

Цей крок дає змогу приховати сторінку wp-admin і wp-login.php за додатковим шаром аутентифікації, вимагаючи від користувачів ввести окремий пароль перед тим, як отримати доступ до цих критично важливих областей адміністрування.

Одним із найпростіших способів впровадити цю функцію є використання cPanel.

Ось як це можна зробити:

Увійдіть у cPanel:

- Введіть адресу вашого cPanel у браузері та увійдіть у систему за допомогою ваших облікових даних.

Відкрийте “Захист паролем каталогів”:

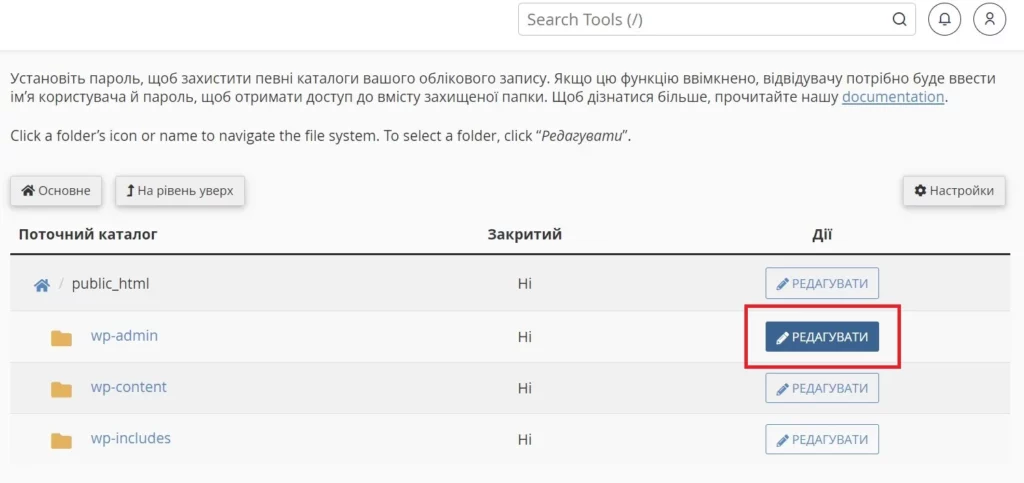

- Перейдіть у розділ “Файли” і виберіть “Захист паролем каталогів” або “Directory Privacy”.

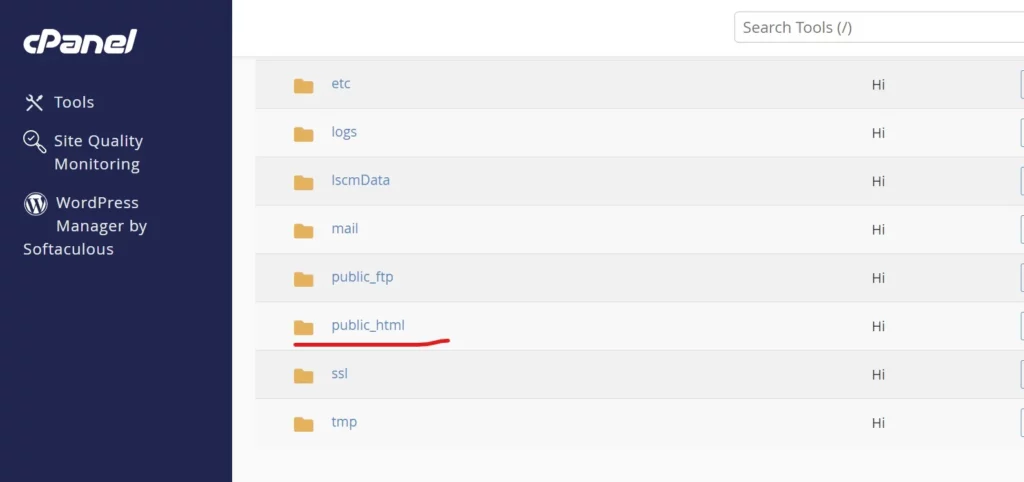

Знайдіть каталог wp-admin:

- Виберіть головну директорію вашого сайту (зазвичай це “public_html“) і знайдіть папку wp-admin.

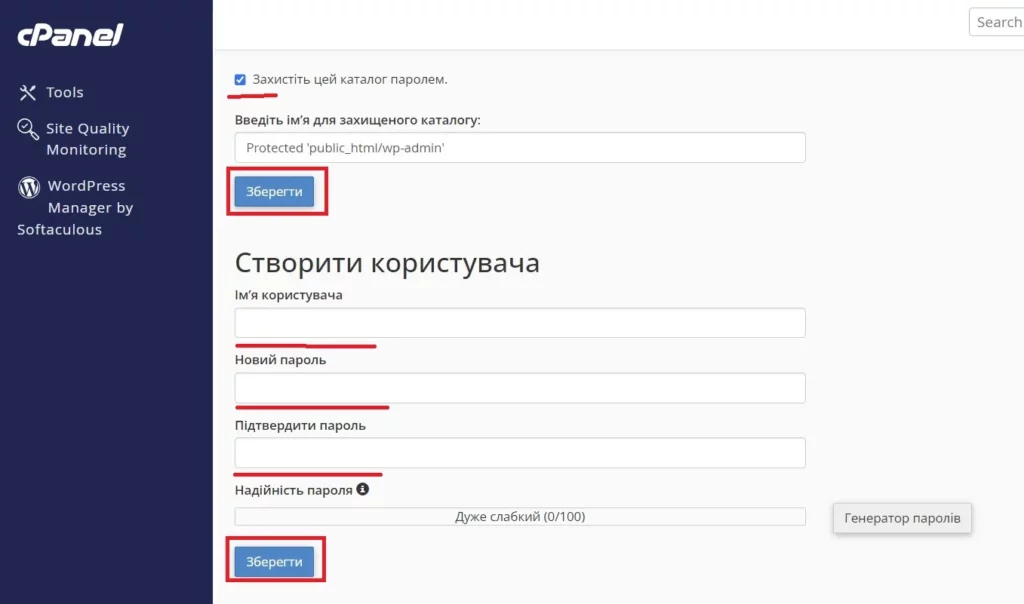

Захист паролем:

- Натисніть на ім’я папки wp-admin.

- Встановіть галочку біля “Паролем захистити цей каталог” (“Password protect this directory”).

- Введіть ім’я захищеного каталогу (це ім’я буде відображатися користувачам).

- Натисніть “Зберегти” (“Save”).

Створіть користувача:

- Введіть ім’я користувача та пароль для доступу до захищеного каталогу.

- Натисніть “Зберегти” або “Add/Modify authorized user”.

Після цих налаштувань для доступу до сторінок wp-admin і wp-login.php користувачам доведеться спершу ввести спеціальний захисний пароль на окремій сторінці аутентифікації. Це стане додатковим бар’єром для зловмисників і дасть змогу убезпечити панель адміністрування вашого сайту.

Відключити індексацію і перегляд каталогів

Ця функція допомагає приховати структуру файлів і папок, що містяться на вашому сервері, від сторонніх відвідувачів і пошукових систем. Таким чином, ви захистите конфіденційну інформацію і збережете свій сайт від несанкціонованого доступу.

Процес вимкнення індексації та перегляду каталогів здійснюється шляхом внесення кількох рядків коду до файлу .htaccess, що міститься в кореневій директорії вашого сайту. Ось покрокова інструкція:

- Крок 1: За допомогою FTP-клієнта або файлового менеджера хостингу знайдіть файл .htaccess у кореневій директорії вашого веб-сайту.

- Крок 2: Відкрийте файл .htaccess для редагування і додайте такі рядки коду в його кінці:

Options -Indexes

IndexIgnore *

Ці рядки вказують серверу вимкнути функцію індексації та перегляду папки. Це означає, що вміст ваших директорій буде приховано для будь-яких відвідувачів.

- Крок 3 (опціонально): Якщо ви хочете отримати більш детальний контроль над захистом директорій, можете додати ще один рядок коду:

Options -Indexes -FollowSymLinksЦей код також вимкне можливість переходу за символічними посиланнями (symlinks) на сервері, що посилить безпеку.

- Крок 4: Збережіть внесені зміни у файлі .htaccess.

Після застосування цих змін ніхто, крім авторизованих користувачів, не зможе переглянути структуру файлів і папок вашого сайту. Це допоможе захистити ваш веб-ресурс від злому та несанкціонованого доступу.

Однак зверніть увагу, що деякі плагіни або сервіси можуть потребувати функції індексації для належної роботи. У такому разі можете пристосувати код у .htaccess, додавши дозволи для відповідних каталогів.

Вимкнення XML-RPC у WordPress

XML-RPC (Remote Procedure Call) – це система, яка дає змогу додаткам і сервісам взаємодіяти з WordPress за допомогою XML-запитів. Хоча ця функція корисна для деяких цілей, вона також може становити потенційний ризик для безпеки, якщо не використовується належним чином. Саме тому я рекомендую вимкнути XML-RPC у WordPress для підвищення рівня захисту вашого сайту.

Вимкнення XML-RPC доволі просте і потребує внесення лише кількох рядків коду до файлу .htaccess, що міститься в кореневій директорії вашого WordPress-сайту.

Ось покрокова інструкція:

- Крок 1: За допомогою FTP-клієнта або файлового менеджера хостингу відкрийте файл .htaccess у кореневій директорії вашого сайту.

- Крок 2: Додайте наступний код у кінець файлу:

# Вимкнути XML-RPC

<Files xmlrpc.php>

Order Deny,Allow

Deny from all

</Files>

Цей код інструктує веб-сервер блокувати доступ до файлу xmlrpc.php для всіх відвідувачів, фактично вимикаючи систему XML-RPC на вашому сайті.

Автоматичний вихід із системи неактивних користувачів у WordPress

Ця функція допомагає попередити несанкціонований доступ до адмінпанелі через залишені відкритими сесії.

За замовчуванням WordPress не обмежує час сесії користувачів, що створює ризик того, що зловмисники можуть скористатися незакритою сесією для доступу до системи. Впровадивши автоматичний вихід із системи після певного періоду неактивності, ви захистите свій сайт від таких загроз.

Налаштувати автоматичний вихід неактивних користувачів досить просто за допомогою додавання кількох рядків коду в файл wp-config.php у кореневій директорії WordPress.

Ось покрокова інструкція:

- Крок 1: За допомогою FTP-клієнта або файлового менеджера хостингу відкрийте файл wp-config.php.

- Крок 2: Додайте наступний код на початку файлу, перед рядком, що містить “Дякуємо, що не видаляєте це”:

// Автоматичний вихід із системи неактивних користувачів через 30 хвилин

define('AUTOSAVE_INTERVAL', 1800);

define('WP_SESSION_EXPIRATION', 1800); Цей код встановлює час автозбереження змін 30 хвилин, а також тривалість сесії в 30 хвилин. Після 30 хвилин неактивності користувачі будуть автоматично відключені від системи.

Якщо хочете змінити період неактивності, відкоригуйте значення 1800 (у секундах) відповідно до потреб.

- Крок 3: Збережіть внесені зміни у файлі wp-config.php.

Після цього WordPress буде автоматично закривати сесії користувачів, які були неактивними протягом заданого періоду часу. Це допоможе запобігти ситуаціям, коли хтось може отримати доступ до вашої адмінпанелі через залишену відкритою сесію.

Керування терміном неактивності допоможе досягти балансу між безпекою та зручністю використання. Занадто коротка тривалість може змушувати користувачів постійно входити в систему, тоді як занадто довгий період підвищує ризики. 30 хвилин вважається розумним компромісом для більшості веб-сайтів.

Рекомендації від команди hostkoss

Коли йдеться про безпеку веб-ресурсу на WordPress, потрібно бути обережним і збалансовано підходити до встановлення плагінів. Надмірне навантаження на хостинг-тариф може негативно позначитися на продуктивності сайту і викликати проблеми з його доступністю.

Ми наголошуємо, що не варто одразу встановлювати всі доступні плагіни безпеки. Натомість краще ретельно проаналізувати свої поточні потреби і вибрати тільки найнеобхідніші інструменти, які відповідатимуть обраному хостинг-тарифу і його ресурсним обмеженням.

Для WordPress-сайтів, розміщених на бюджетних хостинг-планах з обмеженими ресурсами, рекомендується починати з базових заходів безпеки, як-от зміна префікса бази даних, використання надійних паролів, налаштування автоматичного виходу неактивних користувачів і встановлення мінімуму плагінів безпеки. У міру зростання ресурсних потреб сайту можна поступово додавати додаткові інструменти захисту.

Для власників проєктів із високими вимогами до безпеки та продуктивності рекомендуємо придбати спеціалізований WordPress-хостинг із потужними ресурсами. Такі тарифні плани дадуть змогу впроваджувати комплексні заходи безпеки без ризику перевантаження сервера.

Також ми рекомендуємо ознайомитися з нашими іншими статтями, де ви знайдете додаткові поради та інструкції. Посилання на них прикріплені нижче:

- Доступ до інформаційної панелі WordPress

- Що таке FTP? Переваги та недоліки

- Що таке лог-файли, як ними керувати

- Як створити сайт WordPress у 2024 році

- Що таке веб-хостин? Як він працює

- Що таке центр обробки даних?

- Що таке лендінг і як його створити

- HTTP Коди стану: Що означають

- Що таке WordPress

Якщо у вас виникнуть будь-які питання або проблеми під час налаштування безпеки вашого сайту, не соромтеся звертатися до нашої команди підтримки через чат або створювати тікети підтримки. Ми завжди раді допомогти і забезпечити, щоб ваш WordPress-сайт був надійно захищений і працював стабільно.

Ця стаття, перевірена експертом Andrii Kostashchuk.

Запитання та відповіді про безпеку WordPress

Регулярні оновлення забезпечують захист від виявлених вразливостей та виправлення помилок у коді. Застарілі версії WordPress, тем чи плагінів можуть містити відомі зловмисникам вразливості, що робить ваш сайт вразливим до атак та зломів.

Для захисту адмінпанелі рекомендується змінити стандартне ім’я користувача адміністратора, використовувати надійні та унікальні паролі, налаштувати двофакторну автентифікацію, встановити захист паролем для сторінок входу та адміністрування, а також обмежити кількість спроб входу.

Вимкнення невикористовуваних функцій, таких як редагування файлів в адмінпанелі, виконання PHP у окремих директоріях або XML-RPC, зменшує потенційні вектори атак та знижує ризик експлуатації вразливостей.

Брутфорс-атака – це метод підбору облікових даних шляхом спроб різних комбінацій імен користувачів та паролів. Для захисту від неї рекомендується встановити обмеження на кількість спроб входу, використовувати складні та унікальні паролі, а також налаштувати двофакторну автентифікацію.

Регулярне сканування допомагає виявити потенційні загрози, такі як шкідливе програмне забезпечення, зломані скрипти чи відомі вразливості у коді. Це дозволяє своєчасно вжити необхідних заходів для усунення виявлених проблем та підвищити загальний рівень безпеки вашого WordPress-сайту.