В мире цифровых технологий, где киберугрозы становятся все более сложными и изощренными, обеспечение безопасности вашего WordPress сайта является критически важным. Независимо от того, управляете ли вы личным блогом, электронным магазином или корпоративным веб-ресурсом, защита от злоумышленников, хакеров и вредоносных программ должна быть приоритетом номер один.

Статистика неутешительна: по данным WordPress Stats, почти 70% всех веб-сайтов, созданных на этой платформе, подвергаются атакам со стороны киберпреступников. Последствия этих атак могут быть катастрофическими — от кражи конфиденциальных данных до полного удаления содержимого сайта. Кроме финансовых убытков, это может нанести непоправимый ущерб репутации вашего бренда и подорвать доверие клиентов.

Однако не стоит отчаиваться, ведь существуют эффективные способы защитить свой WordPress сайт от потенциальных угроз. Мы рассмотрим лучшие практики и пошаговые инструкции по повышению уровня безопасности вашего веб-ресурса в 2024 году.

Вы узнаете о последних тенденциях в области кибербезопасности, методы защиты от самых распространенных видов атак, таких как брутфорс, инъекции, дефейс и многое другое. Мы также рассмотрим важность выбора надежного хостинга, настройки брандмауэров, установки обновлений и регулярного резервного копирования.

Содержание:

Безопасность WordPress шаг за шагом (без кодирования)

- Установите решение для резервного копирования WordPress

- Установите надежный плагин безопасности WordPress

- Включите брандмауэр веб-приложений (WAF)

- Создайте SSL/HTTPS сертификат для сайта WordPress

Безопасность WordPress шаг за шагом (ручная настройка)

- Измените имя пользователя администратора по умолчанию

- Отключить редактирование файлов WordPress

- Отключение выполнения PHP-файлов в директориях WordPress

- Ограничение попыток входа в админ WordPress

- Добавить двухфакторную аутентификацию (2FA)

- Изменение префикса базы данных WordPress

- Защита паролем страницы администратора и входа в WordPress

- Отключить индексацию и просмотр каталогов

- Отключение XML-RPC в WordPress

- Автоматический выход из системы неактивных пользователей в WordPress

Рекомендации и советы (каждый должен прочитать)

Установите решение для резервного копирования WordPress

Регулярное создание резервных копий вашего WordPress сайта является критически важным для обеспечения безопасности и целостности данных. В случае кибератаки, сбоя системы или случайного удаления содержимого, вы сможете быстро восстановить свой веб-ресурс из резервной копии, минимизируя потери данных и простои.

Существуют как платные, так и бесплатные решения для резервного копирования WordPress, каждое из которых имеет свои преимущества и недостатки. Некоторые популярные варианты включают:

- UpdraftPlus — мощный бесплатный плагин с возможностью создавать резервные копии веб-сайта, баз данных, плагинов и тем. Он позволяет хранить копии на облачных сервисах, таких как Dropbox, Google Drive или Amazon S3.

- BackupBuddy — премиум-решение от iBackup, которое предлагает надежное резервное копирование, восстановление данных и миграцию сайтов. Поддерживает многочисленные опции хранения и автоматизацию процесса.

- BlogVault — облачный сервис резервного копирования, ориентированный на обеспечение безопасности WordPress. Он автоматически создает ежедневные резервные копии и обеспечивает шифрование данных.

При выборе решения для резервного копирования учитывайте такие факторы, как частота создания копий, место хранения (локальное или облачное), автоматизация процесса и удобство восстановления данных.

Обратите внимание на отзывы пользователей и техническую поддержку от разработчика.

Установите надежный плагин безопасности WordPress

Одним из самых эффективных способов повысить уровень безопасности вашего WordPress сайта является использование специализированного плагина безопасности. Эти мощные инструменты предлагают разнообразные функции защиты, такие как сканирование на наличие уязвимостей, защита от брутфорс-атак, блокировка нежелательных IP-адресов и многое другое.

Вот несколько ведущих плагинов безопасности WordPress, которые стоит рассмотреть:

- Wordfence Security — один из самых популярных плагинов безопасности со встроенным брандмауэром, двухэтапной аутентификацией и регулярным сканированием на наличие уязвимостей и вредоносного кода.

- Sucuri Security — комплексное решение, сочетающее веб-приложение брандмауэр (WAF), сканер уязвимостей, защиту от DDoS-атак и мониторинг вредоносного кода.

- All In One WP Security & Firewall — бесплатный плагин с широким спектром функций, включая брандмауэр, антиспам-защиту, мониторинг файлов и блокировку нежелательных пользователей.

- iThemes Security (ранее известный как Better WP Security) — мощный набор инструментов безопасности с возможностью настройки, двухэтапной аутентификацией и защитой от злонамеренных атак.

При выборе плагина безопасности обратите внимание на его функциональность, удобство использования, совместимость с вашим WordPress сайтом и регулярность обновлений от разработчика.

Включите брандмауэр веб-приложений (WAF)

Брандмауэр веб-приложений (Web Application Firewall, WAF) является мощным инструментом для защиты вашего WordPress сайта от различных видов атак, таких как внедрение вредоносного кода, межсайтовый скриптинг (XSS), SQL-инъекции и многих других. WAF действует как защитный барьер между вашим сайтом и вредоносным трафиком, фильтруя потенциально опасные запросы.

Существуют как отдельные плагины WAF для WordPress, так и комплексные решения безопасности, включающие WAF как одну из функций. Вот несколько популярных вариантов:

- NinjaFirewall (WP Edition) — плагин, обеспечивающий всеобъемлющую защиту WordPress с помощью встроенного WAF, сканера вредоносного ПО и других инструментов безопасности.

- CloudFlare — популярная CDN-сеть, предлагающая опцию бесплатного брандмауэра веб-приложений для фильтрации нежелательного трафика (я рекомендую).

При выборе решения WAF обратите внимание на его производительность, совместимость с WordPress, простоту настройки и техническую поддержку. Также важно учитывать возможность автоматического обновления правил фильтрации для защиты от новейших угроз.

Создайте SSL/HTTPS сертификат для сайта WordPress

Перемещение вашего WordPress сайта на защищенный протокол HTTPS требует наличия действительного SSL/TLS сертификата. Этот цифровой сертификат обеспечивает шифрование данных, передаваемых между браузером пользователя и вашим веб-сервером, защищая конфиденциальную информацию от перехвата злоумышленниками.

Существует несколько вариантов получения SSL/TLS сертификата для вашего WordPress сайта:

- 1. Приобретение коммерческого SSL сертификата: Компании, такие как hostkoss, предлагают платные SSL сертификаты с различными уровнями валидации и периодами действия. Эти сертификаты полностью доверены большинством браузеров и операционных систем.

- 2. Использование бесплатного SSL сертификата от Let’s Encrypt: Let’s Encrypt — это некоммерческая организация, которая обеспечивает бесплатные SSL/TLS сертификаты с автоматическим обновлением. Их сертификаты имеют срок действия всего 90 дней, но поддерживаются всеми современными браузерами.

- 3. SSL/TLS сертификат от хостинг-провайдера: Многие хостинг-компании предлагают SSL сертификаты как часть своих услуг хостинга. Они могут быть как коммерческими, так и сотрудничать с Let’s Encrypt для обеспечения бесплатных сертификатов. Как установить Let’s Encrypt SSL в cPanel

После получения SSL сертификата необходимо правильно настроить его для вашего WordPress сайта. В зависимости от хостинга и типа сертификата вы можете выполнить это вручную через панель управления.

При настройке SSL/HTTPS сертификата важно убедиться, что все страницы, изображения, скрипты и другие ресурсы на вашем сайте правильно загружаются через защищенное соединение. Также следует обновить ссылки на сторонние ресурсы и проверить работу кэширования, плагинов и других функций WordPress после перехода на HTTPS. Как использовать перенаправление HTTPS в cPanel

Измените имя пользователя администратора по умолчанию

Изменить имя пользователя администратора по умолчанию в WordPress — это простой процесс, который значительно повысит безопасность вашего сайта. Вот пошаговая инструкция, как это сделать:

- 1. Войдите в админпанель WordPress, используя учетную запись администратора по умолчанию (admin).

- 2. Перейдите в раздел «Пользователи» («Users«) в боковом меню и выберите подпункт «Все пользователи» («All Users«).

- 3. Найдите пользователя с именем «admin» в списке и кликните на его учетной записи, чтобы открыть его профиль.

- 4. На странице редактирования профиля пользователя измените поле «Имя пользователя» («Username«) на новое, уникальное и сложное для отгадывания имя.

- 5. После внесения изменений не забудьте нажать кнопку «Обновить профиль пользователя» («Update User«), чтобы сохранить новое имя.

Я рекомендую использовать для имени пользователя администратора длинную комбинацию букв верхнего и нижнего регистров, цифр и специальных символов. Это сделает его максимально устойчивым к подбору и защитит ваш сайт от злоумышленников.

Также важно помнить, что нужно изменить пароли для других учетных записей, связанных со старым именем администратора. Это включает учетные записи электронной почты, хостинга и любых других сервисов, которые использовали старое имя.

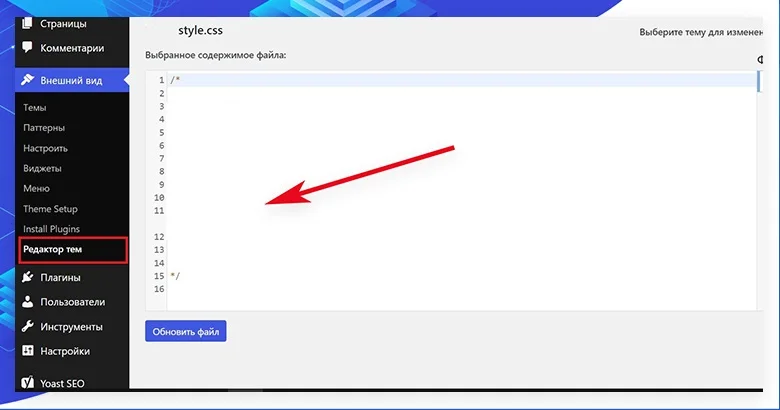

Отключить редактирование файлов WordPress

Эта функция позволяет редактировать исходный код файлов тем и плагинов непосредственно через админпанель, что может представлять потенциальный риск.

По умолчанию, возможность редактирования файлов включена в WordPress, однако я рекомендую отключить ее из соображений безопасности. Непреднамеренное внесение изменений в код может привести к возникновению уязвимостей или даже полному выходу сайта из строя. Кроме того, если вашу учетную запись взломают, злоумышленники получат возможность изменять файлы по своему усмотрению.

Отключение редактирования файлов в WordPress — это простой процесс, который займет всего несколько минут:

- 1. Войдите в админпанель WordPress как администратор.

- 2. Перейдите в раздел «Настройки» («Settings») и выберите подпункт «Редактирование» («Editing»).

- 3. Снимите флажок с опции «Разрешить файловое редактирование» («Allow file editing»).

- 4. Нажмите кнопку «Сохранить изменения» («Save Changes»).

Вы также можете добавить код в ваш файл wp-config.php

// Disallow file edit

define( 'DISALLOW_FILE_EDIT', true );После выполнения этих шагов вы больше не сможете редактировать код файлов через админпанель WordPress. Это значительно уменьшит риск случайных или злонамеренных изменений, которые могут нарушить работу вашего сайта.

Тем не менее, если вам время от времени нужно будет вносить изменения в файлы тем или плагинов, вы всегда сможете сделать это через FTP-клиент или файловый менеджер хостинга. Это более безопасный способ, который предоставляет полный контроль над процессом редактирования.

Отключение выполнения PHP-файлов в директориях WordPress

Одним из эффективных методов усиления защиты является отключение выполнения PHP-файлов в определенных директориях вашего WordPress-сайта.

Эта технология позволяет ограничить возможность выполнения вредоносного PHP-кода в определенных директориях. Злоумышленники могут пытаться загрузить скрипты на ваш сервер с целью получения несанкционированного доступа и контроля над веб-ресурсом. Однако если выполнение PHP отключено для конкретных папок, такие попытки будут неудачными.

Я рекомендую отключить выполнение PHP в директориях wp-content/uploads и wp-includes.

Процесс отключения выполнения PHP достаточно прост и заключается в добавлении специального кода в файл .htaccess, расположенного в корневой директории вашего WordPress-сайта. Узнать больше: Что такое файл .htaccess: основные функции

Вот строки, которые нужно добавить:

<Files *.php>

deny from all

</Files>

Этот код указывает серверу не выполнять никакие PHP-файлы в указанной директории и ее подтеках. После внесения изменений в .htaccess, даже в случае успешной загрузки злоумышленниками вредоносных PHP-скриптов, они не смогут их выполнить.

Ограничение попыток входа в админ WordPress

Ограничить количество попыток входа на ваш WordPress-сайт — чрезвычайно важный шаг для повышения уровня безопасности и защиты от злонамеренных атак.

Один из самых простых методов — воспользоваться специализированными плагинами безопасности, такими как Wordfence Security или Login LockDown. После установки и активации плагина вы сможете настроить максимальное количество неудачных попыток входа, разрешенных с одного IP-адреса. После превышения этого лимита данный IP-адрес будет временно заблокирован.

Кроме того, эти плагины часто предлагают дополнительные функции безопасности, такие как двухфакторная аутентификация или защита от DDoS-атак.

Следующий метод — вносить изменения непосредственно в файл .htaccess вашего WordPress. Добавив определенные строки кода, вы сможете ограничить количество попыток входа и настроить сроки блокировки. Например, такой код позволит только 5 неудачных попыток в течение 60 минут с одного IP-адреса:

order allow,deny

allow from all

deny from unix

# Белый список localhost

allow from 127.0.0.1

# Неудачные попытки входа в систему

<Files wp-login.php>

order allow,deny

allow from all

# Разрешите не более 5 попыток входа в систему с одного и того же IP-адреса каждые 60 минут

<limit-logins>

disable-env=off

# Удалите IP-адрес, когда доступ разрешен или запрещен в env=allow-logins-env

enable-env=allow-logins-env

env=allow-logins-env

maxretries=5

findrate=60

</limit-logins>

</Files>

После внесения этого кода в .htaccess нужно перезагрузить веб-сервер для применения изменений.

Также некоторые хостинг-провайдеры предлагают функцию защиты от атак грубой силы на уровне сервера, позволяющую блокировать попытки входа с подозрительных IP-адресов до того, как они доберутся до вашего веб-сайта. Обратитесь к вашему поставщику хостинга, чтобы узнать о наличии такой возможности.

Добавить двухфакторную аутентификацию (2FA)

Двухфакторная аутентификация требует от пользователей пройти два разных этапа при входе в систему — ввести логин и пароль, а также предоставить дополнительный одноразовый код или токен безопасности. Эта дополнительная проверка делает процесс входа значительно безопаснее, даже если кто-то узнает ваши первоначальные учетные данные.

Одним из самых популярных решений для внедрения 2FA в WordPress является плагин WP 2FA — Two-factor authentication for WordPress. После его установки и активации вы сможете подключить двухфакторную аутентификацию для любых учетных записей на вашем сайте, в том числе администратора.

Процесс настройки:

Теперь после каждого входа на сайт WordPress, кроме ввода учетных данных, от вас потребуется предоставить шестизначный цифровой код для подтверждения действительности сессии. Код будет меняться каждые 30-90 секунд.

Стоит помнить, что после подключения 2FA нужно сохранить резервные коды для экстренного входа на случай потери смартфона с приложением аутентификатора.

Существуют и другие плагины, позволяющие настроить двухфакторную аутентификацию в WordPress, в частности Duo Security и др. Они могут предлагать дополнительные методы подтверждения, например, SMS или вызовы на телефон.

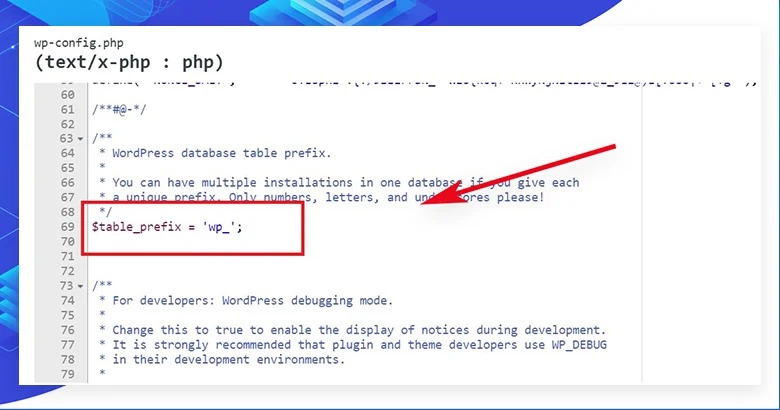

Изменение префикса базы данных WordPress

По умолчанию WordPress использует стандартный префикс «wp_» для всех таблиц в базе данных. Злоумышленники хорошо знакомы с этим префиксом, что делает атаки на базу данных более предсказуемыми. Изменив префикс на уникальную комбинацию символов, вы значительно усложните задачу потенциальным хакерам.

Обратите внимание: изменение префикса базы данных может привести к неполадкам на вашем сайте, если этот процесс будет осуществлен некорректно.

Процесс изменения префикса базы данных в WordPress достаточно прост, но требует осторожности, поскольку неверные действия могут привести к потере данных. Вот пошаговая инструкция:

- 1. Сделайте полную резервную копию вашей базы данных и всех файлов WordPress. Это позволит восстановить сайт в случае возникновения проблем.

- 2. Отредактируйте файл wp-config.php, найдя строку, начинающуюся с $table_prefix = ‘wp_’;. Замените «wp_» на уникальное сочетание букв, цифр и символов подчеркивания на ваше усмотрение. Например: $table_prefix = ‘my8ql_’;

- 3. С помощью инструментов администрирования баз данных (например, PhpMyAdmin) выполните SQL-запрос, чтобы изменить префиксы всех существующих таблиц WordPress в соответствии с новым значением.

- 4. Обновите файлы .htaccess и все другие файлы, которые могут содержать ссылки на старый префикс базы данных.

Вот образец SQL-запроса для изменения префикса на «my8ql_»:

RENAME TABLE `wp_users` TO `my8ql_users`;

RENAME TABLE `wp_usermeta` TO `my8ql_usermeta`;

... повторите для всех таблиц в вашей базе данных WordPressПосле завершения этих шагов ваша база данных WordPress будет использовать новый, уникальный префикс. Это значительно усложнит работу злоумышленников при попытках взлома или инъекций в базу данных.

Заметьте, что изменение префикса базы данных — необратимая операция. Если вы планируете в будущем установить обновления или новые плагины WordPress, они могут не работать должным образом из-за необычного префикса таблиц.

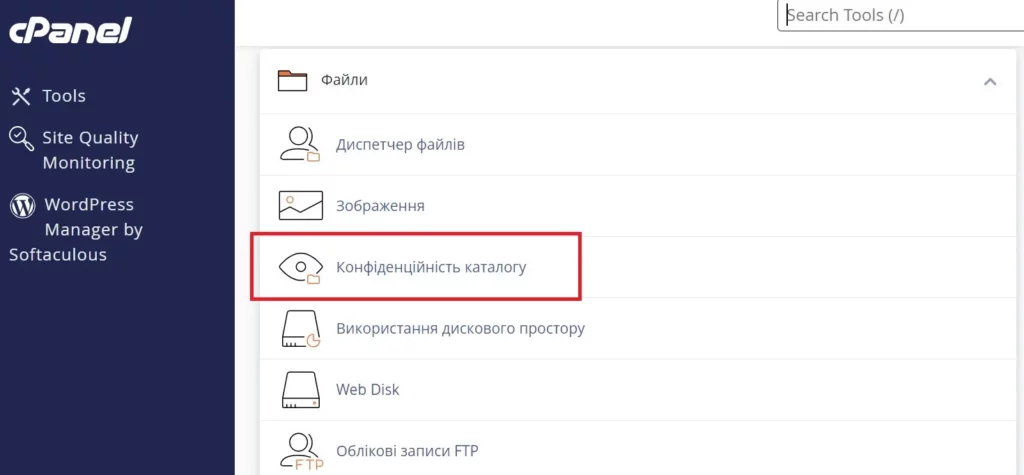

Защита паролем страницы администратора и входа в WordPress

Этот шаг позволяет скрыть страницу wp-admin и wp-login.php за дополнительным слоем аутентификации, требуя от пользователей ввести отдельный пароль перед тем, как получить доступ к этим критически важным областям администрирования.

Одним из самых простых способов внедрить эту функцию является использование cPanel.

Вот как это можно сделать:

Войдите в cPanel:

- Введите адрес вашего cPanel в браузере и войдите в систему с помощью ваших учетных данных.

Откройте «Защита паролем каталогов»:

- Перейдите в раздел «Файлы» и выберите «Защита паролем каталогов» или «Directory Privacy».

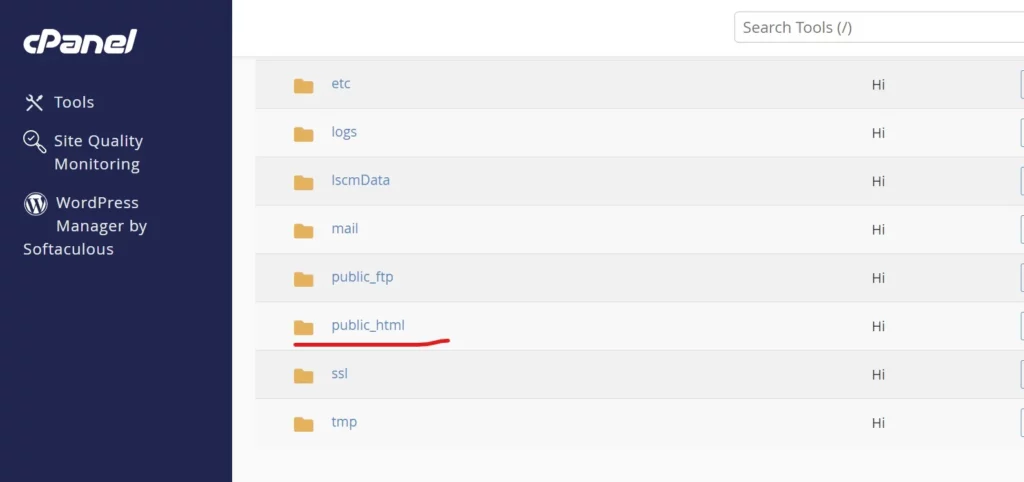

Найдите каталог wp-admin:

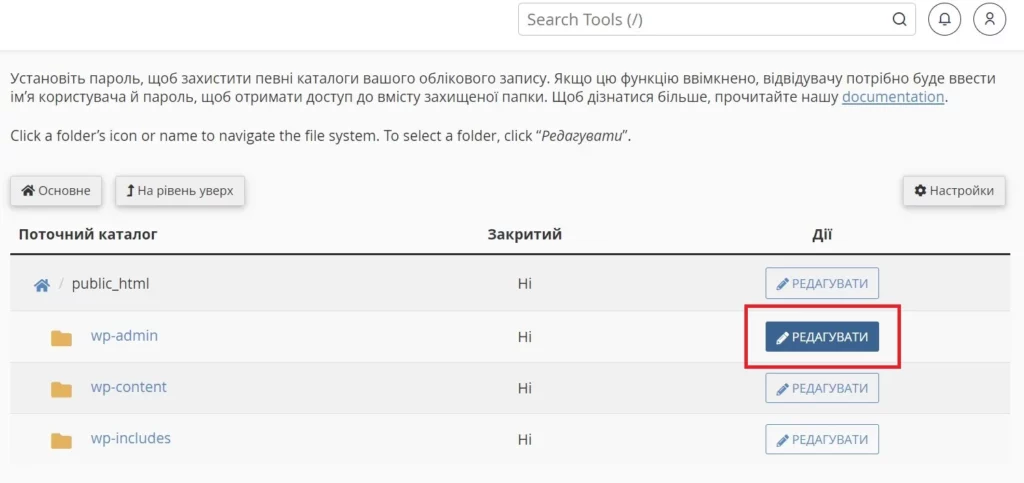

- Выберите главную директорию вашего сайта (обычно это «public_html») и найдите папку wp-admin.

Защита паролем:

- Нажмите на имя папки wp-admin.

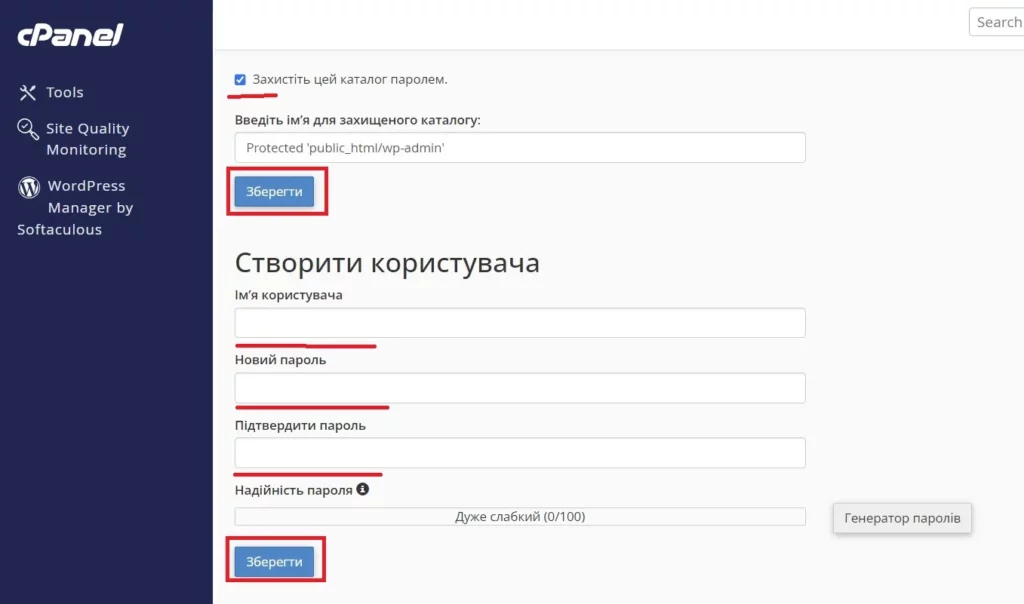

- Установите галочку возле «Паролем защитить этот каталог» («Password protect this directory»).

- Введите имя защищенного каталога (это имя будет отображаться пользователям).

- Нажмите «Сохранить» («Save»).

Создайте пользователя:

- Введите имя пользователя и пароль для доступа к защищенному каталогу.

- Нажмите «Сохранить» или «Add/Modify authorized user».

После этих настроек для доступа к страницам wp-admin и wp-login.php пользователям придется сначала ввести специальный защитный пароль на отдельной странице аутентификации. Это станет дополнительным барьером для злоумышленников и позволит обезопасить панель администрирования вашего сайта.

Отключить индексацию и просмотр каталогов

Эта функция помогает скрыть структуру файлов и папок, содержащихся на вашем сервере, от посторонних посетителей и поисковых систем. Таким образом, вы защитите конфиденциальную информацию и сохраните свой сайт от несанкционированного доступа.

Процесс отключения индексации и просмотра каталогов осуществляется путем внесения нескольких строк кода в файл .htaccess, который находится в корневой директории вашего сайта. Вот пошаговая инструкция:

- Шаг 1: С помощью FTP-клиента или файлового менеджера хостинга найдите файл .htaccess в корневой директории вашего веб-сайта.

- Шаг 2: Откройте файл .htaccess для редактирования и добавьте следующие строки кода в его конце:

Options -Indexes

IndexIgnore *

Эти строки указывают серверу отключить функцию индексации и просмотра папку. Это означает, что содержание ваших директорий будет скрыто для любых посетителей.

- Шаг 3 (опционально): Если вы хотите получить более детальный контроль над защитой директорий, можете добавить еще одну строку кода:

Options -Indexes -FollowSymLinksЦей код також вимкне можливість переходу за символічними посиланнями (symlinks) на сервері, що посилить безпеку.

- Шаг 4: Сохраните внесенные изменения в файле .htaccess.

После применения этих изменений никто, кроме авторизованных пользователей, не сможет просмотреть структуру файлов и папок вашего сайта. Это поможет защитить ваш веб-ресурс от взлома и несанкционированного доступа.

Однако обратите внимание, что некоторые плагины или сервисы могут нуждаться в функции индексации для надлежащей работы. В таком случае можете приспособить код в .htaccess, добавив разрешения для соответствующих каталогов.

Отключение XML-RPC в WordPress

XML-RPC (Remote Procedure Call) — это система, которая позволяет приложениям и сервисам взаимодействовать с WordPress с помощью XML-запросов. Хотя эта функция полезна для некоторых целей, она также может представлять потенциальный риск для безопасности, если не используется должным образом. Именно поэтому я рекомендую отключить XML-RPC в WordPress для повышения уровня защиты вашего сайта.

Отключение XML-RPC довольно простое и требует внесения всего нескольких строк кода в файл .htaccess, который находится в корневой директории вашего WordPress-сайта.

Вот пошаговая инструкция:

- Шаг 1: С помощью FTP-клиента или файлового менеджера хостинга откройте файл .htaccess в корневой директории вашего сайта.

- Шаг 2: Добавьте следующий код в конец файла:

# Отключить XML-RPC

<Files xmlrpc.php>

Order Deny,Allow

Deny from all

</Files>

Этот код инструктирует веб-сервер блокировать доступ к файлу xmlrpc.php для всех посетителей, фактически отключая систему XML-RPC на вашем сайте.

Автоматический выход из системы неактивных пользователей в WordPress

Эта функция помогает предупредить несанкционированный доступ к админпанели через оставленные открытыми сессии.

По умолчанию WordPress не ограничивает время сессии пользователей, что создает риск того, что злоумышленники могут воспользоваться незакрытой сессией для доступа к системе. Внедрив автоматический выход из системы после определенного периода неактивности, вы защитите свой сайт от таких угроз.

Настроить автоматический выход неактивных пользователей достаточно просто с помощью добавления нескольких строк кода в файл wp-config.php в корневой директории WordPress.

Вот пошаговая инструкция:

- Шаг 1: С помощью FTP-клиента или файлового менеджера хостинга откройте файл wp-config.php.

- Шаг 2: Добавьте следующий код в начале файла, перед строкой, содержащей «Спасибо, что не удаляете это»:

// Автоматический выход из системы неактивных пользователей через 30 минут

define('AUTOSAVE_INTERVAL', 1800); // сохранять автоматические промежуточные версии каждые 30 мин

define('WP_SESSION_EXPIRATION', 1800); // таймаут сессии через 30 минЭтот код устанавливает время автосохранения изменений 30 минут, а также продолжительность сессии в 30 минут. После 30 минут неактивности пользователи будут автоматически отключены от системы.

Если хотите изменить период неактивности, откорректируйте значение 1800 (в секундах) в соответствии с потребностями.

- Шаг 3: Сохраните внесенные изменения в файле wp-config.php.

После этого WordPress будет автоматически закрывать сессии пользователей, которые были неактивными в течение заданного периода времени. Это поможет предотвратить ситуации, когда кто-то может получить доступ к вашей админпанели через оставленную открытой сессию.

Управление сроком неактивности поможет достичь баланса между безопасностью и удобством использования. Слишком короткая продолжительность может заставлять пользователей постоянно входить в систему, тогда как слишком длинный период повышает риски. 30 минут считается разумным компромиссом для большинства веб-сайтов.

Рекомендации от команды hostkoss

Когда речь идет о безопасности веб-ресурса на WordPress, нужно быть осторожным и сбалансировано подходить к установке плагинов. Чрезмерная нагрузка на хостинг-тариф может негативно сказаться на производительности сайта и вызвать проблемы с его доступностью.

Мы подчеркиваем, что не стоит сразу устанавливать все доступные плагины безопасности. Вместо этого, лучше тщательно проанализировать свои текущие потребности и выбрать только самые необходимые инструменты, которые будут соответствовать выбранному хостинг-тарифу и его ресурсным ограничениям.

Для WordPress-сайтов, размещенных на бюджетных хостинг-планах с ограниченными ресурсами, рекомендуется начинать с базовых мер безопасности, таких как изменение префикса базы данных, использование надежных паролей, настройка автоматического выхода неактивных пользователей и установка минимума плагинов безопасности. По мере роста ресурсных потребностей сайта можно постепенно добавлять дополнительные инструменты защиты.

Для владельцев проектов с высокими требованиями к безопасности и производительности рекомендуем приобрести специализированный WordPress-хостинг с мощными ресурсами. Такие тарифные планы позволят внедрять комплексные меры безопасности без риска перегрузки сервера.

Также мы рекомендуем ознакомиться с нашими другими статьями, где вы найдете дополнительные советы и инструкции. Ссылки на них прикреплены ниже:

- Доступ к информационной панели WordPress

- Что такое FTP? Преимущества и недостатки

- Что такое лог-файлы, как ими управлять

- Как создать сайт WordPress в 2024 году

- Что такое веб-хостин? Как он работает

- Что такое центр обработки данных?

- Что такое лендинг и как его создать

- HTTP Коды состояния: Что означают

- Что такое WordPress

Если у вас возникнут какие-либо вопросы или проблемы при настройке безопасности вашего сайта, не стесняйтесь обращаться к нашей команде поддержки через чат или создавать тикеты поддержки. Мы всегда рады помочь и обеспечить, чтобы ваш WordPress-сайт был надежно защищен и работал стабильно.

Эта статья, проверенная экспертом Andrii Kostashchuk.

Вопросы и ответы о безопасности WordPress

Регулярные обновления обеспечивают защиту от обнаруженных уязвимостей и исправления ошибок в коде. Устаревшие версии WordPress, тем или плагинов могут содержать известные злоумышленникам уязвимости, что делает ваш сайт уязвимым к атакам и взломам.

Для защиты админпанели рекомендуется изменить стандартное имя пользователя администратора, использовать надежные и уникальные пароли, настроить двухфакторную аутентификацию, установить защиту паролем для страниц входа и администрирования, а также ограничить количество попыток входа.

Отключение неиспользуемых функций, таких как редактирование файлов в админпанели, выполнение PHP в отдельных директориях или XML-RPC, уменьшает потенциальные векторы атак и снижает риск эксплуатации уязвимостей.

Брутфорс-атака — это метод подбора учетных данных путем попыток различных комбинаций имен пользователей и паролей. Для защиты от нее рекомендуется установить ограничение на количество попыток входа, использовать сложные и уникальные пароли, а также настроить двухфакторную аутентификацию.

Регулярное сканирование помогает выявить потенциальные угрозы, такие как вредоносное программное обеспечение, взломанные скрипты или известные уязвимости в коде. Это позволяет своевременно принять необходимые меры для устранения выявленных проблем и повысить общий уровень безопасности вашего WordPress-сайта.