Im heutigen digitalen Zeitalter ist die Gewährleistung der Sicherheit und Vertraulichkeit von Informationen von größter Bedeutung. Die Verschlüsselung spielt bei der Erreichung dieses Ziels eine Schlüsselrolle, da sie es ermöglicht, Daten in ein Format umzuwandeln, das nicht lesbar und nur für autorisierte Personen zugänglich ist. Bei der Verschlüsselung werden kryptografische Schlüssel und mathematische Algorithmen verwendet.

In diesem Artikel befassen wir uns mit drei Hauptarten der Verschlüsselung: symmetrische, asymmetrische und hybride Verschlüsselung. Beginnen wir mit der symmetrischen Verschlüsselung.

Symmetrische Verschlüsselung

Bei der symmetrischen Verschlüsselung wird, wie der Name schon sagt, ein einziger kryptografischer Schlüssel sowohl für die Verschlüsselung als auch für die Entschlüsselung verwendet. Die Verwendung eines einzigen Schlüssels macht das Verfahren einfach. Um das Wesen der symmetrischen Verschlüsselung zu verstehen, betrachten Sie das folgende Beispiel:

Stellen Sie sich zwei enge Freunde, Anton und Alice, vor, die in Kiew leben. Aufgrund bestimmter Umstände ist Alice gezwungen, aus der Stadt wegzuziehen. Das einzige Kommunikationsmittel, das sie haben, ist die Post. Sie befürchten jedoch, dass ihre Briefe von Fremden abgefangen und gelesen werden könnten.

Um ihre Korrespondenz zu sichern, beschließen Anton und Alice, ihre Nachrichten zu verschlüsseln. Sie einigen sich auf eine einfache Verschlüsselungstechnik: Sie verschieben jeden Buchstaben im Alphabet um sieben Positionen nach unten. Zum Beispiel wird das Wort „Apple“ als „hwwsl“ geschrieben (A -> H, P -> W, L -> S, E -> L). Um die Nachricht zu entschlüsseln, müssen Sie den Prozess umkehren und jeden Buchstaben um sieben Stellen zurückstellen. Diese Verschlüsselungstechnik erinnert an die antike „Cäsar-Chiffre“, die von dem römischen Kaiser und Heerführer Gaius Julius Cäsar verwendet wurde.

Vorteile der symmetrischen Verschlüsselung

Die symmetrische Verschlüsselung hat erhebliche Vorteile, vor allem in ihrer Einfachheit. Die Verwendung eines einzigen Schlüssels für die Ver- und Entschlüsselung vereinfacht den Prozess. Darüber hinaus erweist sich die symmetrische Verschlüsselung bei der Verschlüsselung großer Datenmengen als eine effektive Wahl. Weitere Vorteile sind:

- Geschwindigkeit: Symmetrische Verschlüsselungsalgorithmen sind viel schneller als ihre asymmetrischen Gegenstücke, auf die wir später noch eingehen werden.

- Rechenleistung: Die für die symmetrische Verschlüsselung erforderlichen Rechenressourcen sind relativ gering.

- Geringe Auswirkungen auf die Internet-Geschwindigkeit: Die symmetrische Verschlüsselung hat keine nennenswerten Auswirkungen auf die Geschwindigkeit der Datenübertragung im Internet.

Drei gängige symmetrische Verschlüsselungsalgorithmen

Obwohl die Caesar-Chiffre einen elementaren Ansatz zur symmetrischen Verschlüsselung zeigt , basieren moderne Verschlüsselungsmethoden auf komplexen mathematischen Funktionen, die sehr schwer zu knacken sind. Es gibt viele symmetrische Verschlüsselungsalgorithmen, aber wir werden uns auf die drei am häufigsten verwendeten konzentrieren:

- AES (Advanced Encryption Standard): AES gilt als einer der sichersten symmetrischen Verschlüsselungsalgorithmen. Er hat den veralteten DES-Algorithmus ersetzt (auf den wir später noch eingehen) und bietet starke Verschlüsselungsfunktionen. AES arbeitet mit 128-Bit-Datenblöcken unter Verwendung eines Schlüssels variabler Länge (normalerweise 128, 192 oder 256 Bit).

- DES (Data Encryption Standard): DES wurde 1976 von IBM eingeführt und war die erste weit verbreitete symmetrische Verschlüsselungsmethode. Ursprünglich entwickelt, um sensible Regierungsdaten zu schützen, wurde es 1977 zum offiziellen Verschlüsselungsstandard für US-Bundesbehörden. DES teilt die Klartextdaten in 64-Bit-Blöcke auf und wendet über 16 Zyklen verschiedene Verschlüsselungsprozesse an, wobei 64-Bit-Blöcke von Chiffretext als Ausgabe entstehen. Aufgrund seiner kurzen Schlüssellänge wurde DES jedoch 2005 für veraltet erklärt und durch AES ersetzt.

- 3DES (Triple Data Encryption Standard): Als Erweiterung von DES wendet 3DES den DES-Algorithmus dreimal hintereinander auf jeden Datenblock an. Dieses Verfahren erhöht die Stärke der Verschlüsselung erheblich. Obwohl 3DES eine höhere Sicherheit als DES bietet, ist es langsamer und weniger effizient als AES, weshalb es in modernen Anwendungen weniger verbreitet ist.

Es ist erwähnenswert, dass das weit verbreitete TLS 1.2-Protokoll die DES-Verschlüsselungsmethode aufgrund ihrer Anfälligkeit nicht verwendet.

Asymmetrische Verschlüsselung

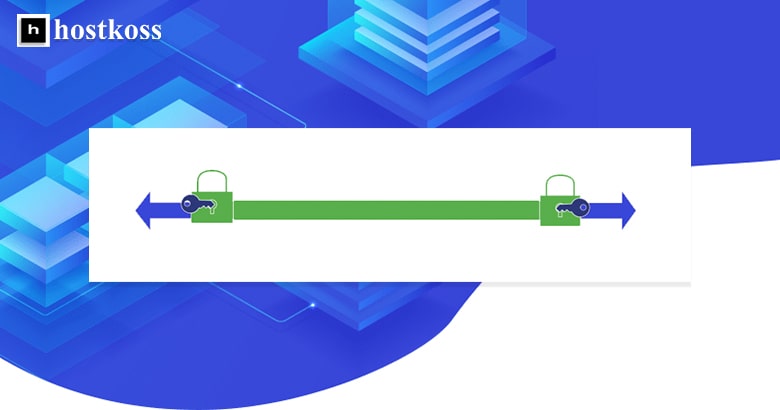

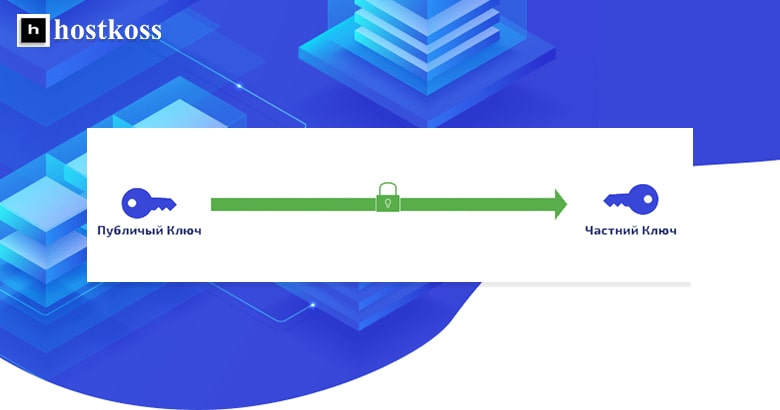

Während bei der symmetrischen Verschlüsselung ein einziger Schlüssel für die Ver- und Entschlüsselung verwendet wird, kommt bei der asymmetrischen Verschlüsselung ein komplexerer Ansatz zum Einsatz – mehrere mathematisch miteinander verknüpfte Schlüssel. Diese Art der Verschlüsselung wird auch als Public-Key-Kryptographie bezeichnet und umfasst einen „öffentlichen Schlüssel“ und einen „privaten Schlüssel“.

Die symmetrische Verschlüsselung hat für Alice und Anton gut funktioniert, wenn sie Informationen untereinander austauschen wollten. Wenn Anton jedoch mit einer großen Anzahl von Personen sicher kommunizieren möchte, wird die Verwendung unterschiedlicher Schlüssel für jede Person unpraktisch und unbequem.

Um dieses Problem zu lösen, verwendet Anton die Verschlüsselung mit öffentlichen Schlüsseln. Bei dieser Methode gibt Anton seinen öffentlichen Schlüssel an jeden weiter, der ihm Informationen senden möchte, und hält seinen privaten Schlüssel geheim. Er weist andere an, die Daten mit seinem öffentlichen Schlüssel zu verschlüsseln, wobei er sicherstellt, dass sie nur mit seinem privaten Schlüssel entschlüsselt werden können. Auf diese Weise ist das Risiko einer Kompromittierung des privaten Schlüssels ausgeschlossen, da die Daten nur mit Antons privatem Schlüssel entschlüsselt werden können.

Vorteile der asymmetrischen Verschlüsselung

Die asymmetrische Verschlüsselung hat eine Reihe von Vorteilen, angefangen bei der erhöhten Sicherheit. Bei dieser Methode wird ein öffentlicher Schlüssel zur Verschlüsselung von Daten verwendet, der öffentlich zugänglich ist, und der entsprechende private Schlüssel wird zur Entschlüsselung verwendet. Dadurch bleiben die Daten vor potenziellen Man-in-the-Middle-Angriffen (MiTM) geschützt. Außerdem ist es für Web- und E-Mail-Server, die mit einer großen Anzahl von Clients interagieren, effizienter, nur einen Schlüssel zu verwalten und zu schützen. Darüber hinaus ermöglicht die asymmetrische Verschlüsselung den Aufbau verschlüsselter Verbindungen, ohne dass ein Offline-Schlüsselaustausch erforderlich ist, was den Prozess vereinfacht.

Eine weitere wichtige Funktion der asymmetrischen Verschlüsselung ist die Authentifizierung. Durch die Verschlüsselung von Daten mit dem öffentlichen Schlüssel des Empfängers wird sichergestellt, dass nur der vorgesehene Empfänger, der über den entsprechenden privaten Schlüssel verfügt, die Daten entschlüsseln und auf sie zugreifen kann. Dieser Überprüfungsmechanismus bestätigt die Identität der Person oder Organisation, mit der eine Person kommuniziert oder Informationen austauscht.

Asymmetrischer Verschlüsselungsalgorithmus RSA (Rivest-Shamir-Adleman)

RSA wurde 1977 von den MIT-Wissenschaftlern Ron Rivest, Adi Shamir und Leonard Adleman erfunden und ist der am häufigsten verwendete asymmetrische Verschlüsselungsalgorithmus. Seine Wirksamkeit beruht auf dem Konzept der „einfachen Faktorisierung“. Bei RSA werden zwei verschiedene zufällige Primzahlen einer bestimmten Größe, z. B. 1024 Bit, ausgewählt und multipliziert, um eine große Zahl zu erhalten. Die Herausforderung besteht darin, aus diesem multiplizierten Ergebnis die ursprüngliche Primzahl zu ermitteln. Die Lösung dieses Rätsels ist für moderne Supercomputer praktisch unmöglich, ganz zu schweigen von der menschlichen Rechenleistung.

In einer 2010 durchgeführten Studie verbrachte eine Gruppe von Freiwilligen mehr als 1.500 Jahre an Rechenzeit auf Hunderten von Computern, um einen 768-Bit-RSA-Schlüssel zu knacken, der weit unter dem aktuellen Standard von 2048-Bit-Schlüsseln liegt.

Der Vorteil der RSA-Verschlüsselung ist ihre Skalierbarkeit , da die Schlüssellänge variieren kann: 768 Bit, 1024 Bit, 2048 Bit, 4096 Bit, usw. Die Einfachheit und Anpassungsfähigkeit von RSA haben ihn zum wichtigsten asymmetrischen Verschlüsselungsalgorithmus für eine Vielzahl von Anwendungen gemacht, darunter SSL/TLS-Zertifikate, Kryptowährungen und E-Mail-Verschlüsselung.

Hybride Verschlüsselung

Asymmetrische Verschlüsselungsalgorithmen wie RSA und ECC bieten zwar hohe Sicherheit und Authentifizierung, haben aber auch ihre Grenzen. Die symmetrische Verschlüsselung hingegen ist schnell und effizient, bietet aber nicht die Möglichkeit, die Authentizität zu überprüfen. Um diese Probleme zu lösen und eine Synergie von Verschlüsselungssystemen zu schaffen, ist das Konzept der hybriden Verschlüsselung entstanden, das sich die Vorteile der symmetrischen und asymmetrischen Verschlüsselung zunutze macht.

Hybride Verschlüsselung in SSL/TLS-Zertifikaten:

Bei der hybriden Verschlüsselung handelt es sich nicht um eine einzelne Methode, sondern um eine Kombination aus symmetrischen und asymmetrischen Verschlüsselungsmethoden. Sie wird häufig in SSL/TLS-Zertifikaten während des TLS-Handshake-Prozesses verwendet, der eine sichere Verbindung zwischen Servern und Clients (Webbrowsern) herstellt.

Ein TLS-Handshake beginnt mit der Überprüfung der Identität beider Parteien mit Hilfe eines privaten und öffentlichen Schlüssels. Sobald die Identität bestätigt ist, werden die Daten mit symmetrischer Verschlüsselung und einem ephemeren (Sitzungs-)Schlüssel übertragen. Dies ermöglicht den schnellen Online-Austausch großer Datenmengen.

Vorteile der hybriden Verschlüsselung

Die hybride Verschlüsselung bietet eine praktische Lösung, die die Mängel der einzelnen Verschlüsselungsmethoden ausgleicht. Durch die Verwendung symmetrischer Verschlüsselung für die Datenübertragung ermöglicht sie eine schnelle und effiziente Kommunikation. Gleichzeitig sorgt die asymmetrische Verschlüsselung für die notwendige Identitätsüberprüfung und damit für eine sichere Interaktion zwischen den Parteien.

Zu den Vorteilen der hybriden Verschlüsselung gehören:

- Geschwindigkeit und Effizienz: Die symmetrische Verschlüsselung mit ihrer Fähigkeit, große Datenmengen schnell zu verschlüsseln, beschleunigt die Ver- und Entschlüsselungsprozesse und sorgt für eine schnelle Datenübertragung.

- Authentifizierung: Die asymmetrische Verschlüsselung stellt sicher, dass der vorgesehene Empfänger Zugang zu den verschlüsselten Daten hat, indem die Identität der beiden an der Kommunikation beteiligten Parteien überprüft wird.

- Diehybride Verschlüsselung schafft ein Gleichgewicht, indem sie einen sicheren und effizienten Datenaustausch in einer Vielzahl von Szenarien ermöglicht. Sie wird häufig in Bereichen wie SSL/TLS-Zertifikaten, E-Mail-Verschlüsselung und sicheren Kommunikationsprotokollen eingesetzt.

Vergleich von symmetrischen und asymmetrischen Verschlüsselungsmethoden

Auf die Frage, welche Art der Verschlüsselung die beste ist , gibt es keine einheitliche Antwort. Die Wahl hängt von den spezifischen Anforderungen und Erwägungen der jeweiligen Situation ab. Schauen wir uns die Vorteile der symmetrischen und asymmetrischen Verschlüsselung an und stellen sie in einer Vergleichstabelle dar.

| Symmetrische Verschlüsselung: | Asymmetrische Verschlüsselung: | Hybride Verschlüsselung: |

| Bei der symmetrischen Verschlüsselung wird ein einziger Schlüssel zum Ver- und Entschlüsseln von Daten verwendet, was den Vorgang vereinfacht und beschleunigt. | Bei der asymmetrischen Verschlüsselung wird ein Schlüsselpaar verwendet: ein öffentlicher Schlüssel und ein privater Schlüssel. Der öffentliche Schlüssel wird für die Verschlüsselung und der private Schlüssel für die Entschlüsselung verwendet. | In vielen Fällen wird ein hybrider Ansatz für die Verschlüsselung verwendet, bei dem symmetrische und asymmetrische Verschlüsselungsmethoden kombiniert werden. |

| Es eignet sich besonders für die effiziente Verschlüsselung großer Datenmengen, da es eine höhere Leistung bietet und weniger Rechenleistung benötigt. | Einer der Hauptvorteile der asymmetrischen Verschlüsselung ist ihre Fähigkeit zur Authentifizierung, die die Identität der kommunizierenden Parteien garantiert. | Die meisten modernen SSL-Zertifikate verwenden eine hybride Methode: asymmetrische Verschlüsselung für die Authentifizierung und symmetrische Verschlüsselung für den Datenschutz. |

| Bei der symmetrischen Verschlüsselung wird eine kürzere Schlüssellänge verwendet, in der Regel zwischen 128 und 256 Bit. | Aufgrund der Komplexität des Schlüsselpaarungsprozesses ist die asymmetrische Verschlüsselung langsamer und erfordert mehr Rechenleistung. | Dieser hybride Ansatz bietet eine umfassende Lösung, die die persönlichen Daten der Nutzer vor Abhören oder Betrug schützt. |

| Zu den bei der symmetrischen Verschlüsselung verwendeten Standardalgorithmen gehören RC4, AES, DES, 3DES und QUAD. | Bei der asymmetrischen Verschlüsselung werden längere Schlüssel verwendet, in der Regel zwischen 1024 und 4096 Bit. | Durch die Nutzung der Stärken beider Verschlüsselungsmethoden gewährleistet die hybride Verschlüsselung eine sichere Kommunikation und den Schutz der Daten. |

Zusammenfassend lässt sich sagen, dass die Wahl zwischen symmetrischer und asymmetrischer Verschlüsselung von den spezifischen Anforderungen des jeweiligen Szenarios abhängt. Die symmetrische Verschlüsselung ist sehr effizient und effektiv bei der Verschlüsselung großer Datenmengen. Die asymmetrische Verschlüsselung hingegen ermöglicht die Authentifizierung und Identitätsüberprüfung. Der hybride Verschlüsselungsansatz kombiniert das Beste aus beiden Welten und bietet eine robuste Lösung, die in SSL-Zertifikaten und anderen Anwendungen, die eine sichere Datenübertragung erfordern, weit verbreitet ist.

Lesen Sie auch:

- Was ein SSL-Zertifikat ist und warum Sie eines installieren sollten

- Was ist HTTP und HTTPS und wie wirkt es sich auf Ihre Website aus?

- Wie man ein kostenloses SSL-Zertifikat erhält

Fragen und Antworten zur Verschlüsselung

Bei der Verschlüsselung werden Daten in einen geheimen Code umgewandelt, um einen unbefugten Zugriff zu verhindern.

Die beiden Hauptarten der Verschlüsselung sind symmetrisch und asymmetrisch.

Welcher Verschlüsselungsalgorithmus der beste ist, hängt von Ihren spezifischen Sicherheits- und Leistungsanforderungen ab. AES gilt jedoch als einer der sichersten und effizientesten symmetrischen Verschlüsselungsalgorithmen.

Bei der Verschlüsselung werden Daten gesichert, indem Klartext in Geheimtext umgewandelt wird, der nur mit dem entsprechenden Schlüssel entschlüsselt werden kann.

Obwohl die Verschlüsselung ein hohes Maß an Sicherheit bietet, ist sie nicht narrensicher. Um potenzielle Risiken zu minimieren, müssen Sie starke Verschlüsselungsalgorithmen verwenden und eine angemessene Schlüsselverwaltung einsetzen.